- 17 Dec

- 2025

File Tugas Akhir Periode 1 2025

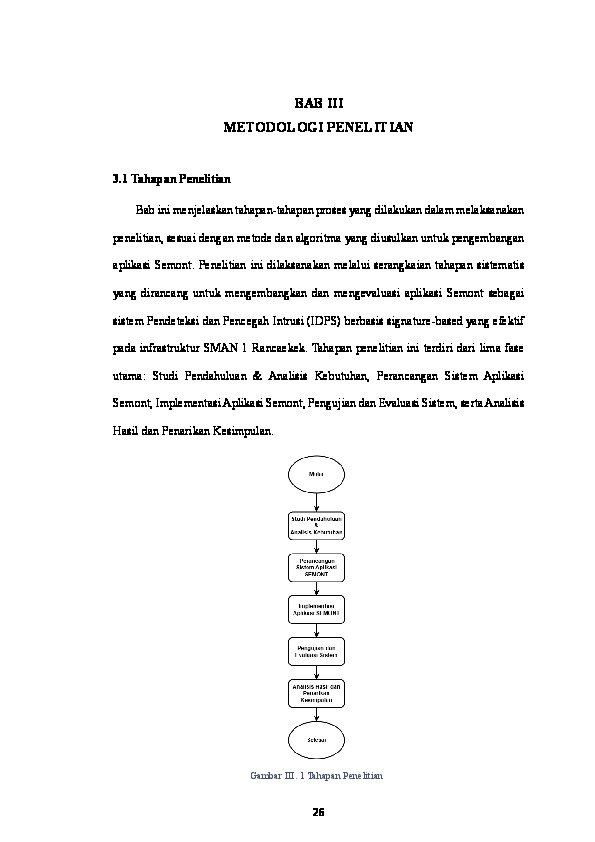

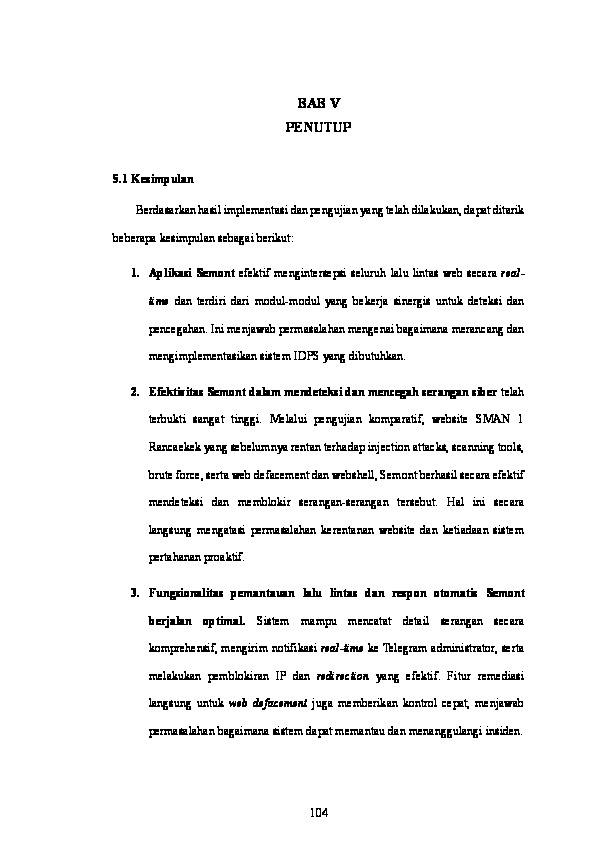

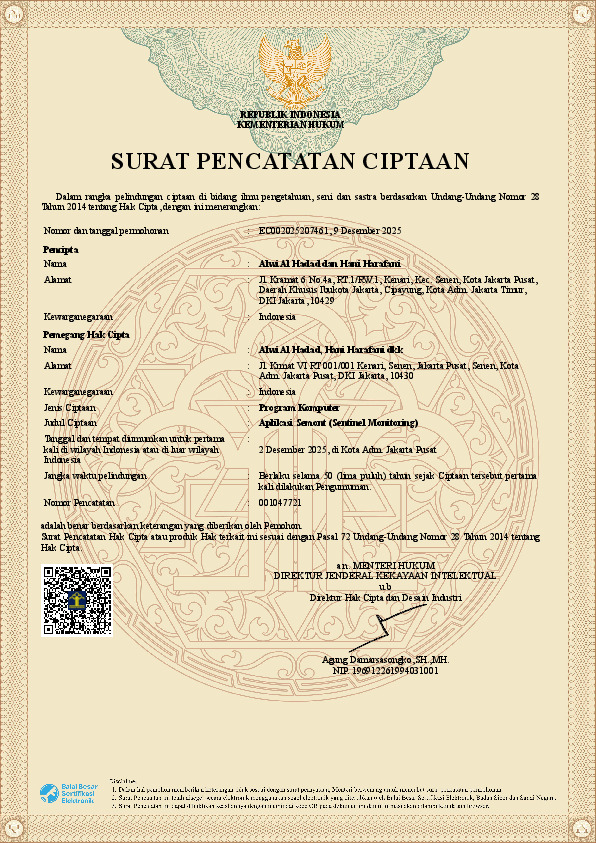

SMAN 1 Rancaekek sangat bergantung pada aplikasi web yang rentan terhadap injection attacks (SQL Injection, XSS, RCE, LFI), web defacement, dan brute force, diperparah ketiadaan pemantauan real-time yang menyebabkan insiden keamanan serius. Penelitian ini bertujuan merancang dan mengimplementasikan aplikasi Semont (Sentinel Monitoring) sebagai Sistem Pendeteksi dan Pencegah Intrusi (IDPS) berbasis signature-based untuk mendeteksi dan mencegah serangan siber tersebut, memantau lalu lintas jaringan pada Port 80 (HTTP) dan Port 443 (HTTPS), serta menghasilkan laporan komprehensif. Metode penelitian melibatkan analisis sistem jaringan, perancangan Semont dengan UML, implementasi modular terintegrasi Apache, dan pengujian komparatif berbagai skenario serangan. Kontribusi utama penelitian ini adalah pengembangan solusi IDPS yang ringan, efisien, dan intuitif, mampu melindungi data sensitif serta integritas visual situs web dengan overhead minimal. Hasil analisis menunjukkan Semont berhasil mendeteksi dan memblokir 100% simulasi serangan, secara signifikan mengubah postur keamanan situs web SMAN 1 Rancaekek dari rentan menjadi aman, didukung logging detail dan notifikasi real-time ke Telegram. Sebagai kesimpulan, Semont terbukti sangat efektif mendeteksi dan mencegah serangan siber umum, memenuhi kebutuhan pertahanan proaktif di lingkungan pendidikan, meskipun metode signature-based terbatas pada serangan zero-day yang dapat ditingkatkan melalui integrasi deteksi anomali di masa mendatang.

Unduhan

-

SuratCiptaan_EC002025207461.pdf

Terakhir download 06 Jan 2026 08:01Surat Hak Kekayaan Intelektual

- diunduh 14x | Ukuran 3,239,157

REFERENSI

[1] A. N. Habibah, “Keamanan informasi dalam konteks teknologi komunikasi modern,” Maliki Interdiscip. J., vol. 2, no. 6, pp. 965–971, 2024.

[2] T. Widodo and A. S. Aji, “Pemanfaatan Network Forensic Investigation Framework untuk Mengidentifikasi Serangan Jaringan Melalui Intrusion Detection System (IDS),” JISKA (Jurnal Inform. Sunan Kalijaga), vol. 7, no. 1, pp. 46–55, 2022, doi: 10.14421/jiska.2022.7.1.46-55.

[3] E. Y. Widyarto and D. K. Hapsari, “Analisis Modus Operandi Tindak Kejahatan Menggunakan Teknik Komunikasi Love Scam Sebagai Ancaman pada Keamanan Sistem Informasi,” Syntax Idea, vol. 4, no. 9, p. 1352, 2022, doi: 10.36418/syntax-idea.v4i9.1959.

[4] A. S. Irawan, E. Sakti Pramukantoro, and A. Kusyanti, “Pengembangan Intrusion Detection System Terhadap SQL Injection Menggunakan Metode Learning Vector Quantization,” J. Pengemb. Teknol. Inf. dan Ilmu Komput., vol. 2, no. 6, pp. 2295–2301, 2018, [Online]. Available: http://j-ptiik.ub.ac.id

[5] Id-SIRTII /CC, “Lanskap Keamanan Siber Indonesia,” Id-SIRTII /CC, no. 70, pp. 1–107, 2023.

[6] I. Elan Maulani and A. Faisal umam, “Evaluasi Efektivitas Sistem Deteksi Intrusi Dalam Menjamin Keamanan Jaringan,” J. Sos. Teknol., vol. 3, no. 8, pp. 662–667, 2023, doi: 10.59188/jurnalsostech.v3i8.907.

[7] Heliyanti Susana, “Penerapan Model Klasifikasi Metode Naive Bayes Terhadap Penggunaan Akses Internet,” J. Ris. Sist. Inf. dan Teknol. Inf., vol. 4, no. 1, pp. 1–8, 2022, doi: 10.52005/jursistekni.v4i1.96.

[8] A. Merdekawati, A. S. Dhiana, J. T. Kumalasari, I. S. Sugeng, and S. W. Lestari, “Pelatihan parenting melalui pemanfaatan internet sehat sebagai upaya mengurangi kecanduan internet ( media sosial ) ada Yayasan Nurul Islam Sabillurrosyad,” J. Pengabdi. Kpd. Masy. Radis Vol 1, vol. 1, no. 3, pp. 233–239, 2021, [Online]. Available: https://jurnal.radisi.or.id/index.php/PKMRADISI/article/view/63

[9] I. H. S. Dwinanto, “Implementasi Keamanan Komputer Pada Aspek Confidentiality, Integrity, Availability (Cia ) Menggunakan Tools Lynis Audit System,” J. Maklumatika, vol. 8, no. 1, pp. 35–46, 2021.

[10] A. Hidayat Jatmika and A. Zubaidi, “Analisis Perbandingan Performa Mode Trafik Tcp Dan Udp Menggunakan Protokol Routing Aodv Dan Dsr Pada Jaringan Manet(Comparisonal Analysis of TCP And UDP Traffic Mode Performance Using AODV And DSR Routing Protocols On Manet Networks),” J. Teknol. Informasi, Komput. dan Apl., vol. 4, no. 1, pp. 21–26, 2022.

[11] A. Sholawati, H. J. Setyadi, A. Padmo, and A. Masa, “IMPLEMENTASI PENETRATION TESTING PADA SISTEM INFORMASI TERPADU LAYANAN PRODI MENGGUNAKAN,” vol. 25, no. 2, pp. 73–86, 2024.

[12] M. J. A. Baig, M. T. Iqbal, M. Jamil, and J. Khan, “A Low‐Cost, Open‐Source Peer‐to‐Peer Energy Trading System for a Remote Community Using the Internet‐of‐Things, Blockchain, and Hypertext Transfer Protocol,” Energies, vol. 15, no. 13, 2022, doi: 10.3390/en15134862.

[13] B. Jabiyev, S. Sprecher, A. Gavazzi, T. Innocenti, K. Onarlioglu, and E. Kirda, “FRAMESHIFTER: Security Implications of HTTP/2-to-HTTP/1 Conversion Anomalies,” Proc. 31st USENIX Secur. Symp. Secur. 2022, pp. 1061–1075, 2022.

[14] A. Khaliq and S. Novida Sari, “Pemanfaatan Kerangka Kerja Investigasi Forensik Jaringan Untuk Identifikasi Serangan Jaringan Menggunakan Sistem Deteksi Intrusi (Ids),” J. Nas. Teknol. Komput., vol. 2, no. 3, pp. 150–158, 2022, doi: 10.61306/jnastek.v2i3.52.

[15] A. Kurniawan, M. Y. Darus, M. A. M. Ariffin, Y. Muliono, and C. R. Pardomuan, “Automation of Quantifying Security Risk Level on Injection Attacks Based on Common Vulnerability Scoring System Metric,” Pertanika J. Sci. Technol., vol. 31, no. 3, pp. 1245–1265, 2023, doi: 10.47836/pjst.31.3.07.

[16] A. Al Hadad, “Kerentanan IDOR: Kerentanan yang Unik dalam Aplikasi Web,” CSIRT NUSA MANDIRI. Accessed: May 02, 2025. [Online]. Available: https://csirt.nusamandiri.ac.id/home/detail/kerentanan-idor-kerentanan-yang-unik-dalam-aplikasi-web

[17] J. Williams, “Injection Theory,” OWASP. Accessed: May 02, 2025. [Online]. Available: https://owasp.org/www-community/Injection_Theory

[18] L. A. Nugraha, I. A. Kautsar, and A. S. Fitrani, “SQL Injection: Analisis Efektivitas Uji Penetrasi dalam Aplikasi Web,” Smatika J., vol. 14, no. 01, pp. 111–123, 2024, doi: 10.32664/smatika.v14i01.1224.

[19] M. Mahdi Maulana Lubis, D. Handoko, and N. Wulan, “Analisis Implementasi Laravel 9 Pada Website E-Book Dalam Mengatasi N+1 Problem Serta Penyerangan Csrf dan Xss,” Januari, vol. 2023, no. 2, pp. 173–187, 2022, [Online]. Available: https://jurnal.unity-academy.sch.id/index.php/jirsi/index%0Ahttp://creativecommons.org/licenses/by-sa/4.0/

[20] D. F. Somé, “MatriXSSed : a New Taxonomy for XSS in the Modern Web,” pp. 4662–4672, doi: 10.1145/3696410.3714774.

[21] I. Journal, C. Science, and E. Volume-, “Ethical Hacking and Penetrate Testing using Kali and Metasploit Framework Mujahid Tabassum Saju Mohanan Department of IT , University of Technology and Department of IT , University of Technology and Applied Sciences Applied Sciences Muscat , Oman Tripti ,” no. 1, pp. 9–22, 2021.

[22] P. Gymnastiar, “Analisis Keamanan dan Pengujian Access Control pada Website Pendidikan : Studi Kasus di Universitas Hamzanwadi Lombok,” pp. 951–959, 2024.

[23] S. A. H. Sándor R. Répás, “Anomaly Detection in Log Files Based on Machine Learning Techniques,” J. Electr. Syst., vol. 20, no. 3s, pp. 1299–1311, 2024, doi: 10.52783/jes.1505.

[24] A. S. George and A. S. H. George, “A Brief Study on The Evolution of Next Generation Firewall and Web Application Firewall This work is licensed under a Creative Commons Attribution 4.0 International License A Brief Study on The Evolution of Next Generation Firewall and Web Application Fir,” Int. J. Adv. Res. Comput. Commun. Eng., vol. 10, no. 5, pp. 31–37, 2021, doi: 10.17148/IJARCCE.2021.10504.

[25] N. A. Azeez, T. M. Bada, S. Misra, A. Adewumi, C. Van der Vyver, and R. Ahuja, “Intrusion Detection and Prevention Systems: An Updated Review,” Adv. Intell. Syst. Comput., vol. 1042, no. January, pp. 685–696, 2020, doi: 10.1007/978-981-32-9949-8_48.

[26] I. P. Saputra, E. Utami, and A. H. Muhammad, “Comparison of Anomaly Based and Signature Based Methods in Detection of Scanning Vulnerability,” Int. Conf. Electr. Eng. Comput. Sci. Informatics, vol. 2022-Octob, no. October, pp. 221–225, 2022, doi: 10.23919/EECSI56542.2022.9946485.

[27] M. Al Rubaiei, T. Al Yarubi, M. Al Saadi, and B. Kumar, “SQLIA detection and prevention techniques,” Proc. 2020 9th Int. Conf. Syst. Model. Adv. Res. Trends, SMART 2020, no. December 2023, pp. 115–121, 2020, doi: 10.1109/SMART50582.2020.9336795.

[28] K. R. Remesh Babu, S. Saritha, K. G. Preetha, U. Sangeetha, and S. Izudheen, “An Intelligent Pattern Matching approach with Deep Hypersphere Model for Secure Big Data Storage in Cloud Environment,” Int. J. Comput. Inf. Syst. Ind. Manag. Appl., vol. 15, no. 2023, pp. 166–175, 2023.

[29] S. Thapa and M. Akalanka, “The Role of Intrusion Detection/Prevention Systems in Modern Computer Networks: A Review,” Midwest Instr. Comput. Symp., vol. 53, pp. 1–14, 2020, [Online]. Available: https://wvvw.easychair.org/publications/preprint_download/jMT5

[30] H. Azam et al., “Defending the Digital Frontier: IDPS and the Battle Against Cyber Threat,” Int. J. Emerg. Multidiscip. Comput. Sci. Artif. Intell., vol. 2, no. 1, 2023, doi: 10.54938/ijemdcsai.2023.02.1.253.

[31] A. F. Firmansyah, “Kajian Dampak Trough Flight Plan Terhadap Pemberian Pelayanan Air Traffic Service Di Air Traffic Service Reporting Office Perum Lppnpi Cabang Denpasar,” 2020.

[32] H. N. Zulfa, H. Maulida, and R. Yusuf, “Pengaruh Harga Media Sosial Terhadap Minat Berkunjung Wisatawan Di Atv Aja,” J. Manaj. dan Pemasar. Jump., vol. 2, no. 2, pp. 199–208, 2024, [Online]. Available: https://ojs.unhaj.ac.id/index.php/jumper

[33] A. E. Agil, Ramayani Yusuf2, and Rohimat Nur Hasan, “Pengaruh Har Ga Terhadap Keputusan Pembeliaan Pada Restoran Shukaku Di Kota Garut,” J. Manaj. dan Pemasar. ( Jump. ), vol. 2, no. 1, pp. 109–119, 2023, doi: 10.51771/jumper.v2i1.558.